更新时间:2021-10-20 13:28:13

1、 来自几所大学和Bitdefender的一组学者和研究人员分享了一种利用英特尔CPU中微架构缺陷的新型瞬时执行攻击的细节。本质上,CPU漏洞的特点是允许“反向熔化”攻击,黑客将恶意代码注入处理管道,而不是黑客从处理器缓冲区或缓存中提取数据。这样,据说它可以“从英特尔SGX窃取敏感数据和密钥”,这是现代英特尔处理器中的一个安全区域。

2、 这种新的攻击被称为“负载值注入”或“LVI”,并建立了一个专门的网站来提供描述性文本、视频和方便的常见问题。如前言所述,LVI逆转了之前的数据提取攻击,重要的是,它在软件和硬件层面击败了所有现有的缓解措施。研究人员断言:“与以前的攻击相比,减轻LVI效应要困难得多,因为它会影响几乎任何对内存的访问。”

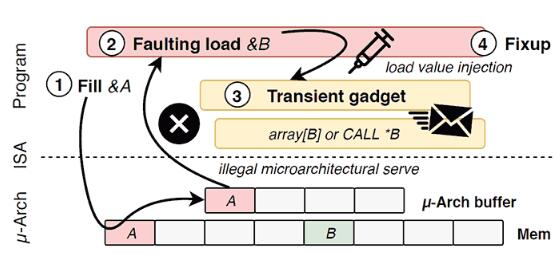

3、 研究人员可以很容易地用四个简单的步骤来总结LVI的发展。

4、 用攻击者的值毒害隐藏的处理器缓冲区。

5、 在受害程序中导致故障或辅助负载。

6、 受害者被错误加载后,攻击者的值会立即注入代码小工具。

7、 在处理器检测到错误并回滚所有操作之前,辅助通道可能会留下与机密相关的痕迹。

8、 可悲的是,LVI绕过了所有现有的缓解措施,如熔毁,幽灵,伏笔,僵尸网络,RIDL和辐射。研究人员表示,不可能通过微码更新透明地修复此漏洞。相反,此时将需要应用计算开销较大的软件更新来“序列化处理器流水线,并在每次可能的加载操作后禁用推测”,并且未来将采用芯片修复来缓解硬件方面的LVI。

9、 英特尔将发布英特尔SGX软件开发工具包的更新,以帮助SGX应用程序提供商更新其安全区域代码。有关更多指导,请参见此处的英特尔白皮书。自从Skylake之后,SGX就成为了英特尔酷睿处理器的功能,但是测试过的冰湖芯片似乎并没有受到LVI的影响。由于英特尔SGX的攻击媒介,研究人员描述的LVI特别适合英特尔处理器。

10、 性能影响

11、 根据研究人员进行的测试,英特尔缓解措施的性能成本影响很大。根据计算的类型,事物的速度可能会降低2到19倍。

12、 英特尔的评论。

13、 英特尔在其开发人员专区设置了一个页面,讨论负载值注入/CVE-2020-0551/英特尔-SA-00334。它将缺陷分类为中度严重。然而,它本质上声称“LVI实际上并没有在可信操作系统和VMM的真实环境中使用”,因为要影响黑客攻击,必须满足许多复杂的要求。

14、 考虑到软件缓解的性能开销和威胁模型,英特尔鼓励系统管理员和开发人员仔细考虑是否在此时修补以缓解LVI。

15、 但最后但同样重要的是,有趣的是,丹尼尔格鲁斯(格拉茨理工大学)再次成为这里的团队之一。当关于AMD L1D漏洞的报道因为他从英特尔获得了一些资金而被公之于众时,gruss成为了大家关注的焦点。格鲁斯和他的同事似乎从许多渠道获得了对LVI工作的资助,包括学术基金和赠款,以及来自英特尔、Arm和AMD等处理器设计师的资助。